50 відтінків фішингу, або Руки геть із клавіатури!

Він щойно зрозумів те, що його цікавило в містері Картері.

Аналогія. Тепер вона стала цілком очевидною.

Містер Картер виловлює свою форель точнісінько так само,

як той, інший, більший рибалка виловлює своїх...

«Сезон риболовлі», Роберт Шеклі

Незважаючи на потужну та стрімку експансію різноманітних месенджерів, електронну пошту все ще активно використовують. Безумовно, для когось із вас «електронка» — лише необхідний, обов’язковий атрибут для реєстрації на форумах та в соціальних мережах або месенджерах. Проте для інших email — це не лише простий метод спілкування, а й основний інструментом роботи: передача запитів і звітів, отримання квитанцій, замовлення квитків і таке інше. А для осіб, які заробляють собі на життя втручанням у роботу чужих систем та крадіжкою інформації, електронна пошта — дуже зручний засіб доставки вірусів.

Давайте разом розберемося, чому та як саме потрібно поводитися з електронною поштою, аби не втратити свої файли, репутацію чи роботу.

Так склалося, що правила, так звані стандарти, або ж RFC, за якими працює електронна пошта (та й інші служби мережі Інтернет) формувалися ще тоді, коли про заробіток через злам систем не замислювалися (70–80 роки минулого сторіччя). І відтоді основні принципи передачі електронних листів від одного сервера до іншого істотно не змінилися. Саме тому більшість із вас щодня починає ранок не зі смачної кави, а з того, що витрачає 10–15 хвилин на розгрібання купи небажаних листів (так званого спаму). Підміна заголовків (службові поля повідомлення) дає змогу будь-кому написати листа від імені іншої особи чи іншої компанії. Безумовно, здебільшого такі несправжні листи одразу автоматично опиняються в кошику або в теці «SPAM» вашої скриньки на Gmail або Ukrnet, але фільтри спрацьовують не завжди…

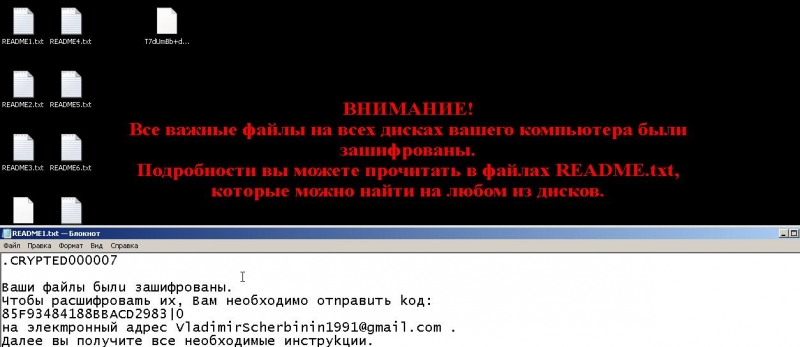

І тоді, чи будуть документи вкрадені чи зашифровані, вже залежить від дій того, хто сидить перед екраном монітора. Ви повинні зрозуміти одну просту річ — від помилки, від зараження черговим вірусом-шифрувальщиком (так званим ransomware) та від сплати викупу в розмірі 700–1000 доларів за документи, на створення яких ви витратили не один місяць, вас відділяє лише 1–2 кліки. Це не жарт.

Сума викупу — «договірна»

Неправильно прийняте рішення може коштувати не лише збережені паролі від улюблених сайтів, не лише втрату обраних музичних альбомів чи кінофільмів. Ні, воно коштуватиме вам значно більше — вашого часу та ваших грошей (а для декого ці поняття тотожні). Якщо це ваші особисті файли на вашому персональному комп’ютері — страждаєте лише ви; якщо ж це файли, що належать компанії, у якій ви працюєте — постраждає її репутація.

І при цьому всьому, щоб уберегтися і запобігти такому результату, не потрібно мати профільну освіту чи багаторічний досвід, ні, потрібно лише трохи уваги та недовіри під час роботи з email.

Не вірите?

Ну що ж, я цілком розумію, що більшість із вас, хто дочитав до цього місця, ставлять собі приблизно таке запитання: «Якщо супернадійні фільтри та системи захисту не здатні відрізнити несправжній лист, підготований злочинцями, то як я, простий користувач Пе-Ка, зможу це зробити?».

Моя відповідь вам: майте терпіння, читайте далі — і я поділюсь із вами простими, проте дуже дієвими порадами, які, сподіваюсь, допоможуть вам бути захищеними і відрізняти обман від правди (ну не по життю, але бодай у теці «Inbox»).

Переш ніж перейти до навичок самооборони, давайте спочатку визначимося, із чим саме нам доведеться мати справу, кому протистояти та чого остерігатися.

Весь шкідливий трафік, який щодня передається каналами електронної пошти, можна умовно розділити на три основні категорії:

- звичайний спам (SPAM) — нав’язлива реклама послуг, товарів чи певних сайтів; серйозної загрози не становить, просто відволікає та забирає ваш час;

За посиланням — PDF-файл, у якому посилання на сайт фінансових пірамід

- фішинг (phishing) задля крадіжки облікових даних — це такі листи, які надходять вам нібито від банків, операторів послуг або інших компаній. Ці повідомлення містять посилання на сайти, що дуже схожі на справжні, але їхня основна мета — видурити у вас ваш логін і пароль від того ресурсу, під який маскується фішингова сторінка (приклад дивіться нижче). Зазвичай у таких листах мова йде про отримання доступу до певного документа чи певної важливої для жертви інформації. Жертву наполегливо підштовхують ввести свій логін та пароль у форму на сайті.

Ви будете здивовані, проте таким чином зловмисники щодня збирають тисячі облікових записів неуважних та довірливих користувачів. Форми на фішингових сайтах можуть імітувати сторінки входу в такі популярні сервіси, як Gmail, OWA, Outlook, iCloud тощо;

Зверніть увагу на рядок адреси

- фішинг (phishing) задля інфікування вашої системи вірусом — ті ж самі несправжні, підроблені листи від імені державних органів, фінансових установ та ін., але вже із приєднаним файлом (частіше) або посиланням, під час активації якого відбувається інфікування вірусом. Шкідливий код може бути різним (залежить від мети нападника).

Останнім часом розсилають в основному дві категорії: ransomware та troyan. Віруси першого типу після запуску непомітно для користувача шифрують його файли та документи, щоб потім вимагати кругленьку суму за розшифровку. Віруси другого типу призначені для прихованого стеження за діями жертви. Як правило, зразки другого типу після інфікування закріплюються в системі жертви на період від кількох годин до кількох тижнів. За цей час зловмисники отримують повну інформацію про характеристики інфікованого комп’ютера, включаючи перелік установлених програм, перехоплені чи збережені паролі та знімки екрана або ж ті документи, над якими працює жертва.

*Саме поняття «фішинг» походить від англійського «рибалити». І уривок з оповідання Шеклі опинився в епіграфі не просто так. Як рибалка закидає снасті на форель, так само зловмисники розкидають фішингові листи із приманками (посилання чи приєднані файли) до ваших скриньок і чекають, коли здобич «клюне» (перейде за посиланням чи відкриє документ).

Багато з тих, хто читає ці рядки, природно здивуються: як же так, як зловмисникам удається видурювати облікові дані або змушуватити освічених дорослих людей заражати свої системи? Тут я мушу зачепити людську психологію. Справа в тім, що люди за своєю природою дуже довірливі, неуважні та допитливі. Саме ця комбінація людських рис дає можливість ввести в оману майже кожного з нас.

Фішингові листи, по суті — різновид соціальної інженерії, себто спосіб прихованої маніпуляції діями обраної людини. Щоб примусити жертву відреагувати на фішинговий лист, а не видалити його одразу, зловмисники підбирають відповідного адресанта — лист може прийти начебто від державної фіскальної служби або від організації-підрядника, із яким співпрацює компанія жертви. Текст фішингового листа, як правило, пропонує ознайомитися з документами, частіше — пов’язаними з фінансовими операціями.

Під час створення листа зловмисники можуть використовувати інформацію, яку вони знаходять у відкритих джерелах (Google, LinkedIn, Facebook). Припустимо, жертва на своїй сторінці в соціальній мережі показує всім, як вона дуже захоплюється авіамоделюванням або є палким фанатом певного музичного гурту — в такому разі їй можуть надіслати листа із пропозицією переглянути свіжий каталог моделей чи придбати квитки на найближчий концерт із суттєвою знижкою, або завантажити рідкісний концертний запис і таке інше. Ймовірність того, що, зацікавлена такою приманкою, жертва перейде за посиланням або відкриє документ, значно вища, ніж у випадку типових масових сповіщень від банків і таке інше.

Ви повинні чітко усвідомлювати — все, абсолютно все, що ви публікуєте особисто або ваші друзі/колеги публікують про вас у мережеві Інтернет, може бути використано зловмисникам проти вас. Усе, що вам подобається чи, навпаки, не подобається, стиль життя і таке інше. Ось вам моя добра порада — стежте за тим, що публікуєте в соцмережах, обмежуйте доступ до своїх профілів лише для реальних друзів або тих знайомих, із якими ви хоча би раз зустрічалися в реальності, адже соціальні мережі — це просто клондайк інформації для фішингу (і не тільки).

Ну і нарешті, перш ніж перейти до правил самозахисту, розглянемо ще один досить важливий момент — а звідки зловмисники отримали електронну адресу жертви? Чому лист із тим чи іншим шкідливим умістом надіслали не комусь там далеко за океаном, а саме мені або вам? Як правило, майже ніхто не задумується над цим. А дарма. Адже правильна робота з електронною поштою починається не з операцій над листами, а з обачливого ставлення до інформації про вас, включаючи адресу вашої скриньки.

Отож, якщо ми говоримо про робочий (корпоративний) email — його, як правило, злочинці отримують через пошукові системи (наприклад, якщо адреса була вказана на сайті компанії чи в одному з документів, що були у відкритому доступі), або ж купують пачками в тих, хто займаються перепродажем базою розсилок (їх зазвичай тими чи іншими шляхами отримують у маркетингових компаніях). Тут у вас, дійсно, мінімум впливу. Головне — стежте за тим, аби не «світити» вашу робочу адресу під час реєстрації на різноманітних форумах, акціях і таке інше.

Якщо ж мова йде про особисту скриньку, яку ви створили ще кільканадцять років тому на Gmail, Yahoo або Ukrnet, то, найімовірніше, свою адресу ви вже давно повідомили злочинцям самі. Як так? Дуже просто. Припустимо, що ви зареєстрували на неї сторінку в соціальній мережі і не приховали свій email в налаштуваннях, або пройшли один із тих тестів, які дають змогу вам дізнатися, хто ваш найліпший друг або в кого з ваших друзів найбільше спільного із вами (активуючи такі тести, ви фактично надаєте сторонній організації доступ до вашої сторінки з усією інформацією: контакти, список друзів і таке інше, тому не дивуйтеся); або ж указали вашу основну скриньку під час реєстрації на форумі, чи, навпаки, вказали її під час реєстрації для участі в черговому «мегарозіграші призів»…

Варіантів справді багато. Суть одна — ви залишаєте сліди в мережі. І або через пошуковий запит у Google, або через уразливість форуму чи з бази тих, хто пройшов тест, злочинці отримують вашу електронку.

Тому друга добра порада від мене. Щоб вам «прилітало» менше всілякого непотребу, заведіть собі ще дві окремі додаткові скриньки: одну (назвемо її захищеною і незасвіченою) — для різних замовлень та виплат (рекомендую Gmail або Protonmail, обов’язково із двохфакторною автентифікацією); а іншу (назвемо її кошиком для сміття) — спеціально для реєстрації на всіляких формах або участі в акціях (тут можна взяти Ukrnet або Outlook від MS).

Ідея полягає в тому, аби захищену і незасвічену використовувати лише для отримання і зберігання листів із фінансовою інформацією. Тобто першу з новостворених ми не світимо в соцмережах чи на форумах і не застосовуємо для особистого спілкування — так буде простіше розпізнати випадковий спам чи фішинг і одразу видалити його, не читаючи.

Друга скринька прийме на себе весь удар — вона буде збирати ввесь мотлох, вам залишиться лише кілька разів на місяць заходити туди і чистити її від спаму та фішингу. Така схема роботи не кожному буде зручною, проте я раджу вам, принаймні, спробувати. Зробивши так, ви розподілите потік пошти, а несанкціонований доступ до вашої початкової скриньки чи до кошика для сміття не становитиме загрози для ваших бланків та звітів. І, нарешті, почніть уже користуватися «двох факторкою» (додатковий одноразовий пароль по SMS або в додатку), адже це досить дієвий спосіб уберегтися від утрати скриньки, особливо для тих, кому важко придумувати і запам’ятовувати складні паролі.

Ну що ж, я сподіваюсь, що вам вистачить снаги дочитати статтю до кінця, адже на цьому теорія скінчилася і пора переходити до практики розпізнавання несправжніх листів. Повірте мені, це досить цікаво, та іноді може захоплювати більше, ніж деякі книжки детективного жанру.

ПРИЙОМИ САМООБОРОНИ ВІД ФІШИНГУ ТА ВІРУСІВ

#1 не довіряй нікому, або Правило 30 секунд

Для того щоб не стати жертвою чергової розсилки, аби ваші файли не були зашифровані новим ransomware, чи щоб не віддати свої логіни/паролі банківському трояну за просто так, не поспішайте відкривати приєднані файли чи переходити за посиланням! Як би ви не були втомлені роботою, хто би вас не відволікав — зупиніться і дайте собі 30 секунд на коротку перевірку нового листа. Так, я знаю, що це дуже-дуже незручно, і так, я цілком розумію, що це буде забирати у вас додатковий час. Але зрозумійте — безпосередньо під час розсилки і кілька годин потому більшість звичайних антивірусів «сліпі», вони не розрізняють загрозу, яку вам надіслали під виглядом документів. Тому для вашого комп’ютера, для ваших файлів ви — остання лінія оборони. І від того, наскільки уважними ви будете, залежить — утратите ви свою інформацію чи ні. А повірте мені, навіть цільовий, персональний фішинг досить часто легко відрізнити за деталями, яких, на жаль, часто не помічають. І зараз ви в цьому переконаєтесь.

Отже, перш ніж прийняти рішення, перш ніж натиснути на кнопку і відкрити вміст листа або ж видалити його, будь ласка, дайте собі 30 секунд і продивіться його зміст згори до низу, обов’язково поставте собі такі прості запитання:

- Від кого надійшов лист? Яка його тема?

- Кому надіслано листа? Вам чи відділу, де ви працюєте?

- Чи є приєднання?

- Текст листа – чи збігається текст листа з його темою?

Про що вас намагаються попросити? Чи маєте ви право це робити?

Чи є в кінці листа підпис тієї особи, яка начебто писала його вам?

Чи співпадає поштова скринька, з якої ви отримали цього листа, з доменним ім’ям тієї організації, що вказана в підписі?

Чи співпадає зазначена в підписі листа організація тій, що вказана в темі листа або ж у його тексті?

Чи помічаєте ви грубі граматичні та/або орфографічні помилки в тексті листа?

Чи містить текст листа будь-які посилання?

Мета цього поверхневого огляду проста — ви маєте пересвідчитися, що лист адресовано дійсно вам, що він стосується саме вас. Правило просте: повідомлення, яке прямо вас не стосується та не пов’язане з вашою роботою, яким би спокусливим або ж, навпаки, яким би незрозумілим воно не здавалося, помітити як небажане і видалити.

Навіть якщо ви держслужбовець і ваша робота полягає в розгляді звернень громадян — так, ви, дійсно, маєте реагувати на кожного листа, але навіть тоді, ви не мусите відкривати приєднання чи посилання листа, який надійшов вам іншою мовою. Якщо щось не збігається — приміром, підпис із скринькою, від якої надійшов лист, або ім’я в заголовку листа не співпадає із тим, що вказане в підписі, чи текст листа містить грубі помилки (таке часто трапляється, коли російську мову пропускають через Google Translate) і так далі — не відкривайте приєднання, не переходьте за посиланням. Одразу зверніться до ІТ/ІБ-фахівців вашої організації або просто проігноруйте такого листа.

Так, я розумію, що робити таке «просіювання» спершу буде для вас вельми складно, але давайте разом потренуємося на кількох прикладах, гаразд?

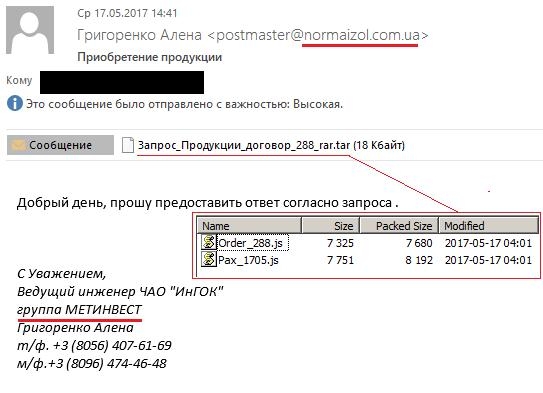

Приклад примітивного, але дієвого фішингу

Дивимось, від кого ж цей лист. Ага, пише нам Юлія із скриньки, що належить до cv.ukrtel.net (важливий момент номер 1). Поки що наче все нормально. Тема «Доки» — ну ок, може, це ваша знайома або вона практикує жаргонізми в діловій переписці (важливий момент номер 2). Хм, лист містить два приєднання — документ і архів. Що ж, може, так має бути (насправді так роблять, аби обманути фільтри пошти, документ — порожній, там лише текст, а ось архів містить приманку, що завантажує вірус). Аж дивимось підпис — ого, Юлія стала Олегом! (важливий момент номер 3). Так, я в курсі про відправку від імені іншої скриньки, але в офіційному діловому спілкуванні таке зустрічається дуже рідко.

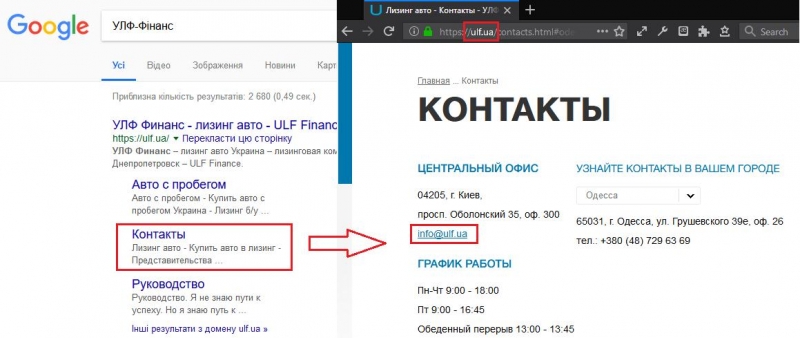

Ну і насамкінець підпис — «УЛФ-Фінанс» у місті Одеса. (важливий момент 4). Хм, а давайте пошукаємо контакти цієї компанії в Google?

Отримуємо таке.

Дивіться, як цікаво — адреса в підписі і на офіційному сайті співпадають, а ось домен — ні. Затямте, будь ласка, заради своєї ж безпеки: зараз більшість державних організацій (а комерційних і поготів) мають своє зареєстроване доменне ім’я, іншими словами — у більшості сучасних компаній адреси їхніх електронних скриньок матимуть таку ж саму назву, як і їхній офіційний сайт.

Наприклад, офіційний сайт організації — ulf.ua, отже, листи від них можуть надходити лише з адрес на кшталт user@ulf.ua. Так, безперечно, бувають винятки, але, як правило, ділове спілкування здійснюється саме через ділові канали.

А в цьому випадку ми маємо зразок фейкового (несправжнього) листа, це фішинг. Відкривати не можна. Його треба помітити як спам, видалити і забути. Ви запитаєте: чому так?

- Адреса скриньки, від якої надійшов лист, не співпадає з офіційними контактами організації.

- Неформальний текст у темі, жаргонізми.

- Чужий підпис! Його туди просто вставили. Лист начебто від Юлії (скринька закріплена за нею), а в підписі — Олег.

Візьміть до уваги ще одне — ви маєте право пересвідчитись, що вам надсилали документи саме з тієї організації, яка вказана в підписі, але в жодному разі не користуйтеся контактами в підписі. Чому? Якщо лист писали зловмисники, їм ніхто не заважав указати там свої номери, а отже, щойно ви зателефонуєте до них, вони одразу вас запевнять, що цей підозрілий документ надіслано саме вам, і вам конче необхідно негайно його відкрити.

Тому чергова порада: якщо лист викликає у вас підозри, якщо ви бачите, що щось не сходиться — не лінуйтеся, відкрийте пошукову систему, пошукайте організацію, від імені якої вам надіслали цього листа. Якщо в цієї компанії є офіційний сайт — зверніться за телефонами, які вказані на офіційному сайті, і перепитайте, чому вам Олег зі скриньки Юлії надіслав якісь незрозумілі документи.

Так, я в курсі, що за великим бажанням можуть створити і фейкову скриньку, і фейковий сайт, але це вже інший рівень. Моя мета на цьому етапі — показати вам грубі помилки, за якими ви зможете швидко відрізняти справжні листи від фішингу.

Ну як, сподобалося? Хочете ще? Ось вам наступний приклад.

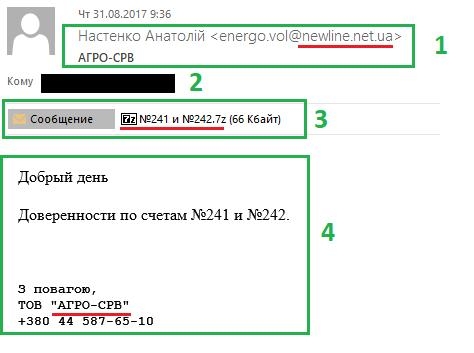

Щоб не марнувати вашого часу, я одразу в синьому прямокутнику вказав справжні реквізити організації, під яку маскувались нападники. Перша і головна ознака фішингу — скринька, від якої надійшов лист, не має абсолютно нічого спільного з доменом, який зареєстрований на компанію, що фігурує в темі листа.

Далі, в підписі відсутня інформація про компанію. Вказали лише посаду і телефон людини. Хто вона? До якої організації належить?

Ну і найголовніше, те, чого не було в попередньому прикладі — текст. Зауважте, як багато помилок. Хм, як для людини, котра обіймає посаду бухгалтера, це забагато, чи не так?

Не «счет», а рахунок, не «задолжность», а заборгованість, не «докладаю», а приєдную. Очевидно, що цей лист складала людина, яка не володіє українською.

А що, правда, тепер, розглядаючи ці листи і ставлячи собі правильні запитання, ви бачите їх уже інакше?

Дотримуючись «правила 30 секунд», ви зможете розрізняти схожі підроблені листи, які тисячами генерують щодня.

Ще один? Ну гаразд, ось вам.

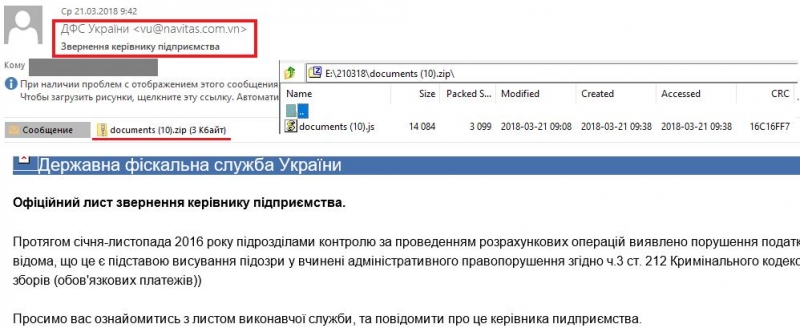

Намагаються налякати

Ого, прямо ДФС. Та що ви кажете?.. Скринька не співпадає з офіційними контактами ДФС. Відсутній формалізований підпис. Це фейк.

Між іншим, зловмисники дуже полюбляють надсилати фішинг від імені всіляких державних установ або контрольних органів. Основна їхня мета — залякати жертву і примусити її відкрити приєднання.

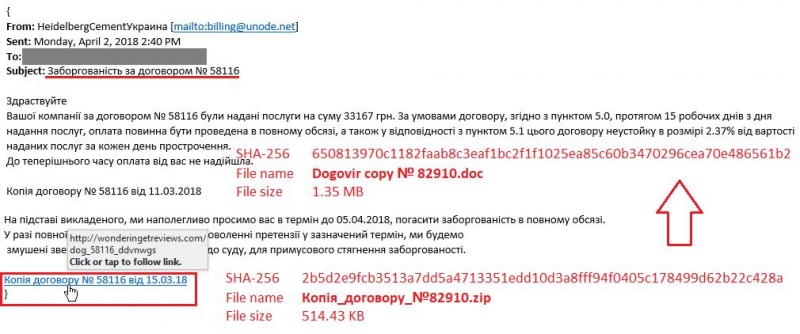

Давайте розглянемо ще такий старий трюк, як застосування посилань (URL) на файли-приманки. Ось вам для прикладу ще один лист.

«Здраствуйте» на початку і ламана українська в тексті. Скринька не співпадає з офіційними контактами вказаної організації. Але зверніть увагу на посилання — це улюблений прийом.

Справа в тому, що в листі можна взяти будь-який текст і вставити в нього посилання на певне джерело в інтернеті. Зловмисники беруть текст правильного джерела, припустимо rada.gov.ua, але ставлять на нього посилання на якийсь сервер, що розповсюджує віруси, скажімо, http: // ya-tebya-polamay.ru/doc/ua.exe.

Люди, як правило, не читають текст справжнього посилання, вони бачать лише те, що лежить на поверхні.

Щоб захиститися від таких трюків, варто просто не клікати одразу на посилання, а навести на нього курсор (як на знімку екрана вище). Або можна також через контексте меню скопіювати посилання і вставити його у блокнот, щоб порівняти зі справжнім сайтом організації, на який нас буцімто відправляють.

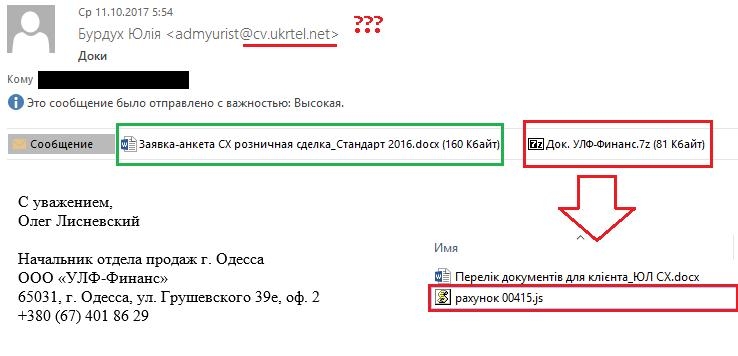

Ну що ж, а чи готові ви до випадку, коли офіційна скринька (або ж навіть цілий поштовий сервер) реальної організації будуть скомпрометовані, і вам надійде лист, який пройде всі фільтри?

Ви повинні враховувати можливість того, що організацію, із якою ви тісно співпрацюєте, зламають, аби дістатися до вас. Зловмисники полюбляють сервери державних установ, бо, як правило, за ними досить погано наглядають їхні адміністратори.

Зверніть увагу на цей приклад.

Справді ДСНС? Так. Лист дійсно надійшов від них. То як же захистити себе в таких випадках? — запитаєте ви. Увага і ще раз увага. Нападники досить примітивно скористалися доступом до одного з регіональних серверів ДСНС — вони не придумали нічого ліпшого, ніж від скриньки служби розсилати фішинг із підписом «продмаркет плюс». Особисто я не вірю, що якийсь продмаркет орендує у служби скриньку, а ви?

Що ж, я думаю, для початку, вам цього буде достатньо. Уважно вичитуйте заголовки і зміст листа. Порівнюйте. Не лінуйтеся скористатися Google, щоб «пробити» справжній домен та контакти організації, від імені якої вам намагаються втюхати якийсь шкідливий непотріб.

#2 перевіряй посилання та файли, перш ніж відкрити

Так, а що ж робити в тому випадку, якщо ви виконали всі перестороги з попереднього пункту і вас ніщо не збентежило? Або, що ймовірніше, ви просто були надто втомлені й тупо полінувалися застосувати «правило 30 секунд», або ж вас щось відволікло?

Не варто розслаблятися, адже це може бути або дуже якісний фішинг, або людина, яка надіслала вам листа, не знала, що файл інфікований. Такий сценарій досить поширений під час обміну файлами між двома домашніми користувачами.

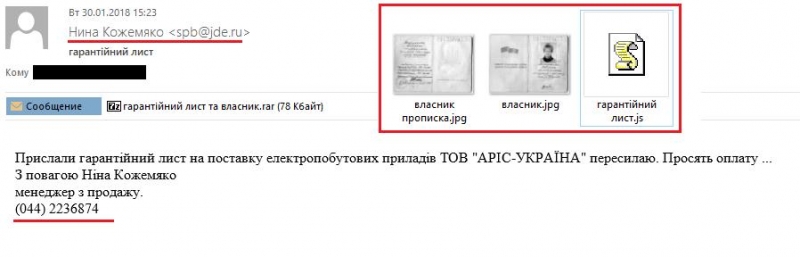

Ось припустимо, вас ну абсолютно не наполохала скринька з доменом .ru, ось зовсім ніяк. І ось ви вирішуєте все ж таки глянути той гарантійний лист. Стоп!

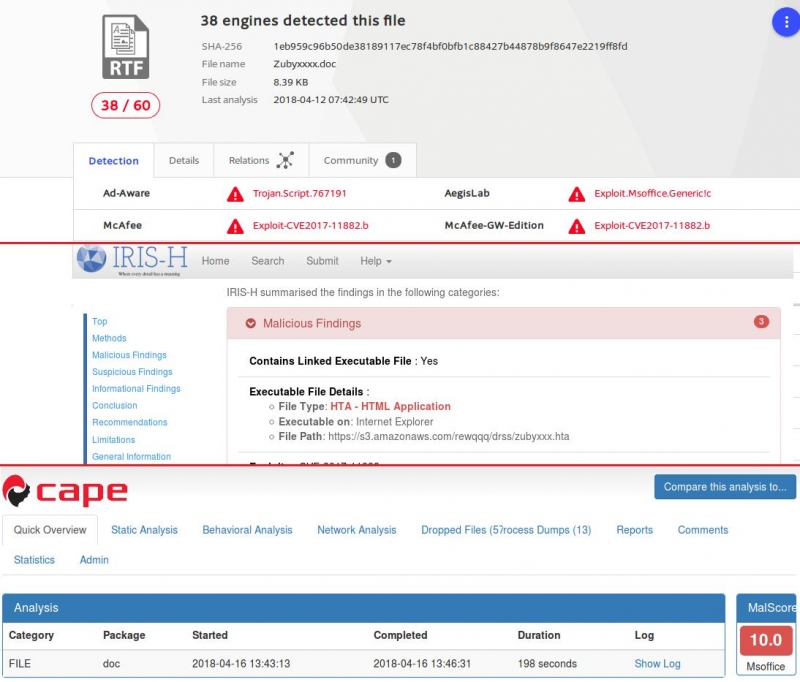

Перш ніж відкривати документ або переходити за посиланням, ви можете безкоштовно та швидко перевірити їх на публічних сервісах:

- https://virustotal.com/ — перевірка файлів різних типів багатьма антивірусами (за контрольними сумами);

- https://iris-h.malwageddon.com/submit — перевірка документів MS Office (статичний розбір умісту);

- https://cape.contextis.com/submit/ — статичний та динамічний аналіз файлів;

- https://urlscan.io/ — перевірка URL на шкідливий вміст.

Ось вам результат перевірки файлу-приманки.

Зазначені ресурси є публічними та безкоштовними. Основна мета — переконатися, що зміст листа безпечний, до того, як запускати його на вашому комп’ютері. Це далеко не весь перелік подібних сервісів, але для початку вам має вистачити. Але зважайте, що це далеко не панацея, і вірус може не проявитися на інших системах, але, принаймні, ви відсієте більшу половину примітивного недолугого масового фішингу, а це, повірте мені, вже немало.

Тут варто було б зазначити, що найкращий спосіб перевірки — це запуск файлу всередині спеціального тестового середовища (віртуальної машини, що копіює вашу робочу), але це вже інший технічний рівень і опис цього виходить за межі цієї статті. Можливо, я опишу це іншим разом.

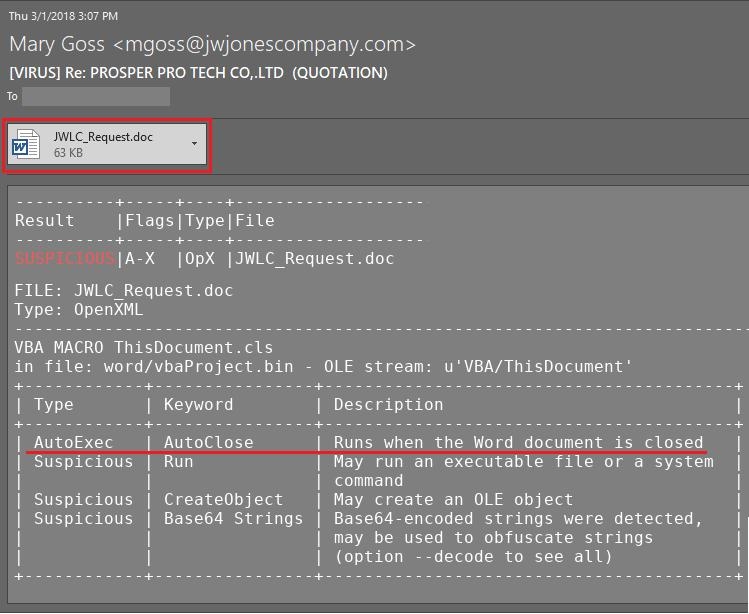

Для наполегливих та допитливих окремо вкажу посилання на досить надійний інструмент перевірки документів MS Office (які є досить поширеним засобом доставки всіляких вірусів) щодо неприємних «сюрпризів» — утиліти oletools. Це набір утилітів для швидкого аналізу файлів форматів MS Office. Дають змогу виявляти вбудовані об’єкти, макроси та посилання на зовнішні джерела.

Зверніть увагу на приклад масового нелокалізованого фішингу.

#3 правильна поведінка в екстреній ситуації

Але що робити, якщо фішинг виявився дуже якісним, або ви були надто втомленими чи проігнорували те, що я так довго розписував вище, і отямилися вже після того, як відкрити документ або перейшли за посиланням?

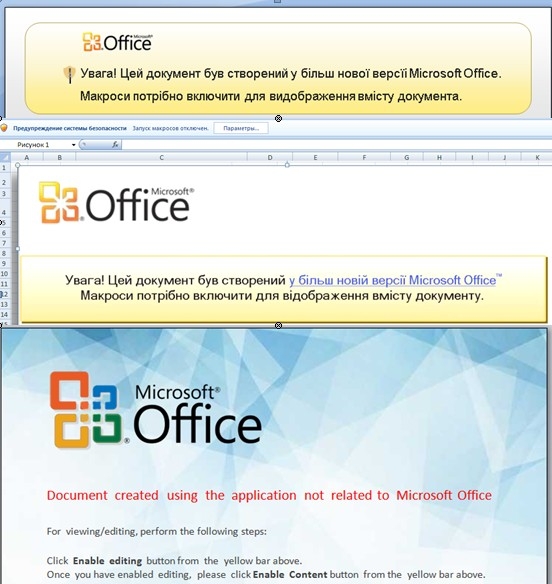

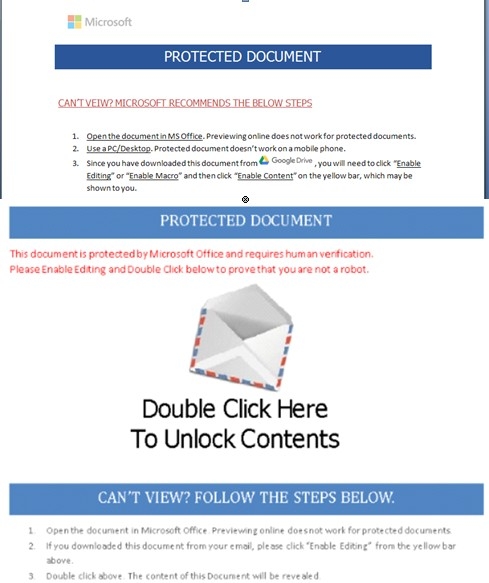

Ось, припустимо, ви відкрили документ і бачите перед собою один із наведених нижче варіантів шаблонів документів-приманок.

Тут важливо все робити без зайвої метушні та без нервів.

Якщо ви вже відкрили документ або перейшли за посиланням і вас щось просять — або увімкнути макроси, або вимкнути режим захищеного перегляду, чи запустити зовнішню програму, чи ще щось, — у жодному разі не робіть те, що від вас вимагають.

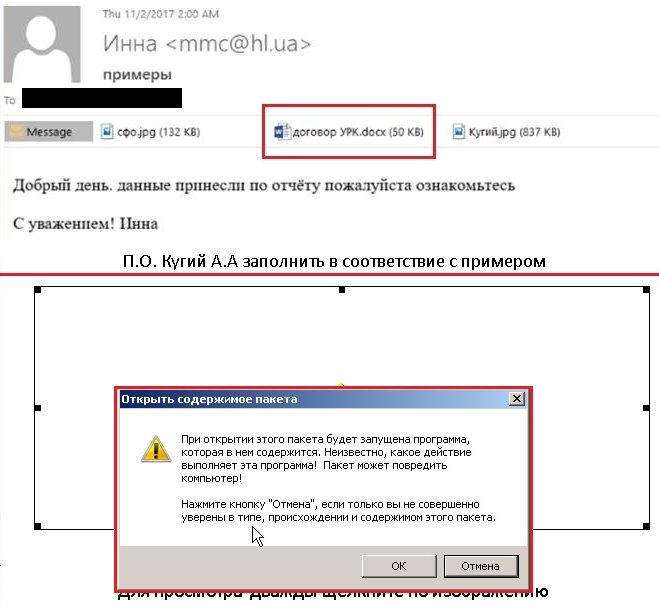

Приклад запиту на виконання нижче.

Користувача від помилки відділяє один клік

Важливо розуміти, що, залежно від типу обгортки (приманки), процес інфікування вже міг запуститися, а може очікувати від вас остаточного підтвердження. Чому б тоді просто не закрити документ або вкладку? — запитаєте ви. На жаль, це погана ідея. Тому, що деякі приманки розраховані на запуск саме під час закриття документа. Тобто, доки він відкритий, нічого не починається, а щойно ви закриваєте його — ваша система почне виконувати шкідливий код.

Перше, що вам необхідно зробити — це прибрати руки із клавіатури. Так, я не жартую. Це для того, аби в нервовому стані не схибити і не активувати випадково процес зараження.

Далі, можливо, процес інфікування вже розпочався (якщо макрос був налаштований на запуск під час відкриття документа), тому потрібно якнайшвидше розірвати канал передачі інформації — висмикнути кабель із мережевої карти або вимкнути Wi-Fi. Якщо вам пощастить і ви встигнете, то обірвете завантаження основної частини вірусу та шифрування файлів і крадіжки облікових даних не станеться, але не варто одразу на це розраховувати.

Наступним кроком (якщо ми говоримо про корпоративну систему) має стати звернення до ІТ/ІБ-департаменту по допомогу.

Якщо ж ми стикаємося із проблемою на домашньому комп’ютері, і якщо допомоги чекати немає звідки, тоді … у вас же є резервні копії ваших файлів та документів, правда? Як це «нема»? Якщо копій файлів немає — негайно починайте копіювати їх на флешку чи на мережеве/хмарне сховище, не чіпаючи відкритого документа-приманки.

Навіщо? Бо після перезавантаження, якщо інфікування вже відбулося, частина файлів або таблиця розділів можуть бути зашифровані або спотворені. Дійте так, наче диск уже зашифровано і після перезавантаження ви втратити все. У цей момент скопіюйте найважливішу інформацію і зважайте на те, що потім, перш ніж її використовувати, потрібно буде пройти додаткову антивірусну перевірку.

Після того як документи будуть скопійовані (або ж у вас були резервні копії), не закриваючи документа-приманки, не натискаючи ні «Ок», ні «Скасувати», вимикайте систему довгим натисканням на кнопку або ж висмикуйте кабель живлення — словом, не завершуючи роботу штатно (це необхідно, щоб обірвати запущені процеси вірусу, якщо він уже активний). Якщо ви все ж таки плануєте звернутися за допомогою до ІТ-фахівця, тоді ліпше систему перевести в режим так званого гібридного сну (hibernation) — це коли зміст оперативної пам’яті записується на жорсткий диск. Такий підхід допоможе в розслідувані інциденту (якщо буде кому проводите те розслідування).

Далі вам необхідно завантажити систему з live CD/USB, підготовленого на іншій системі, та провести антивірусну перевірку.

Залежно від того, чи запустився шкідливий код і що це за вірус, готуйтеся до того, що вам знадобиться перевстановити операційну систему. Тому по-людськи прошу — завчасно дбайте про бекапи.

Ще раз те ж саме, але коротко.

Пам’ятка поведінки в разі підозри на зараження

- Прибрати руки з клавіатури.

- Відключити комп’ютер від Інтернету.

- Звернутися по допомогу.

- Якщо допомоги чекати нема звідки — скопіювати дані на зовнішній носій і відключити систему від живлення.

- Завантажити систему з live CD/USB та провести сканування на віруси.

- Бути готовим до втрати частини документів (якщо це ransomware).

- Змінити паролі.

- Робити регулярні резервні копії.

- Бути уважним і не клікати одразу на що попало.

Увага!

Відхилення від описаної вище послідовності може коштувати вам доступу до ваших файлів або ж ваших облікових даних.

Я навмисне утримався від розгляду роботи зі специфічними інструментами для перевірки мережевої та файлової активності, аби не перевантажувати ваші голови інформацією. А кому мало — дивіться утиліти Sysinternals.

Що ж, я щиро вдячний кожному з вас, хто дочитав до кінця. Щиро сподіваюсь, що час, який ви витратили на цю статтю, не минув для вас марно, а описані мною правила та пересторого стануть вам у пригоді.

Будьте уважні та обережні!

Влад Радецький, OptiData